Siber Yıldız 2019 Çözümleri

Bilgi Teknolojileri ve İletişim Kurumu tarafından düzenlenen ve 1 Şubat akşamı başlayıp 24 saat süren CTF’in çözümleri.

Bu Gerçekten Kolay

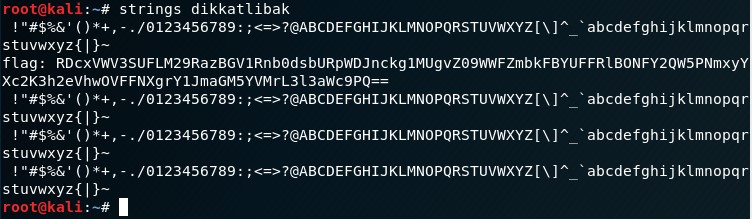

Sorudaki dosyayı indirip strings aracı ile baktığımızda flag direkt çıkıyordu.

Hala ısınmalardasın

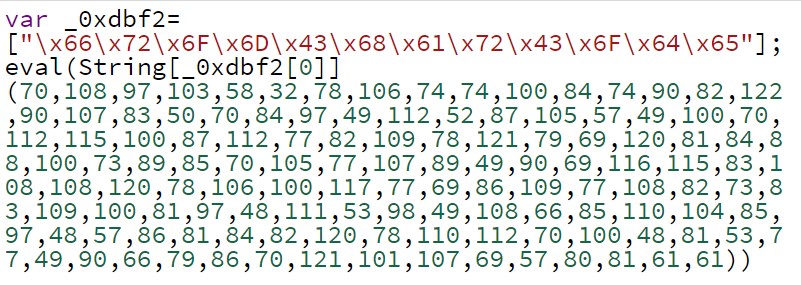

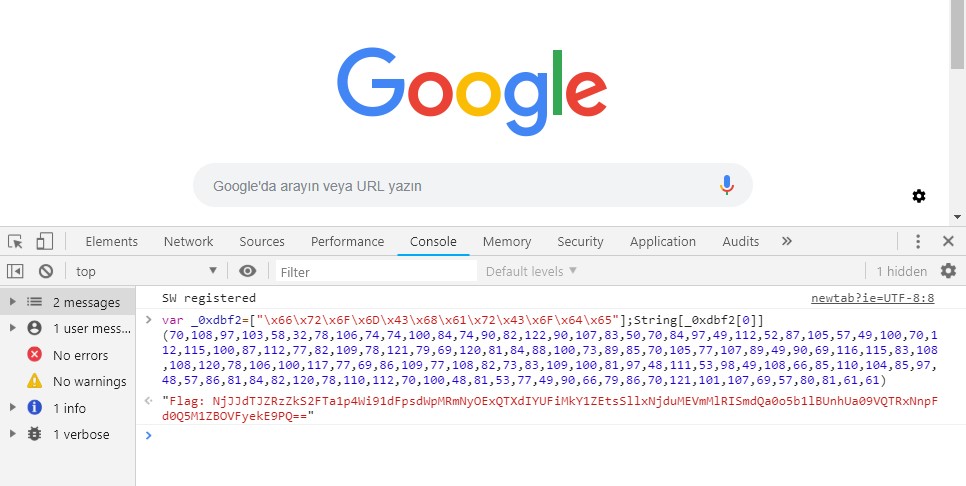

Sayfanın kaynak koduna baktığımızda obfuscate edilmiş bir javascript kodu vardı.

\x66\x72\x6F\x6D\x43\x68\x61\x72\x43\x6F\x64\x65

Kısmını herhangi bir hex çevirme aracına atarsak fromCharCode yazdığını görüyoruz. Bu aşamada bu siteyi kullanabilirsiniz. FromCharCode fonksiyonu girilen Unicode değerlerini karakterlere çevirir. Bu işlem için de linkteki siteyi kullanabilirsiniz.

Veya daha kısa bir çözüm yolu olarak koddaki eval fonksiyonunu kaldırıp tarayıcının javascript consoluna yapıştırırsanız flagi verecektir.

Herşey Sanal Ağ Gerçek

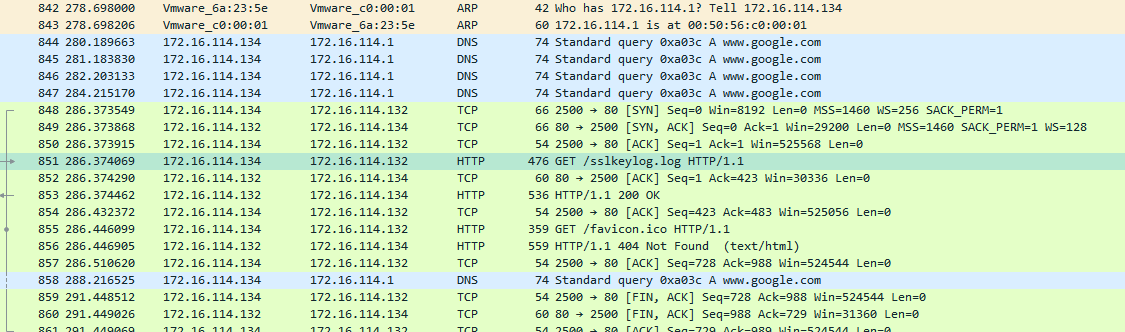

network01.zip dosyasını indirdiğimizde içinde network-150.pcap dosyası çıkıyor. Wireshark aracı ile incelemeye başladığımızda 851. frame’de sslkeylog.log isminde bir dosyanın indirildiğini görüyoruz.

Wireshark’da pcap üzerindeki dosyaları indirmek için File>Export Objects>HTTP menüsüne tıklarsak HTTP üzerinden geçen dosyaları görebilir ve save butonu ile kayıt edebilirsiniz. Burada benim için önemli olan sslkeylog.log dosyasını bilgisayarıma kayıt ediyorum. Peki ne işe yarar bu dosya? Pre-master secret log dosyasına sahip isek sunucu anahtarına sahip olmasak bile ssl üzerinden geçen trafiğin şifresini çözebiliriz.

# SSL/TLS secrets log file, generated by NSS

CLIENT_RANDOM 3c059964842e18ec3b9c53849f09efd9d1108d642b7924193e55f08555858758 27f60b710d7835657c6d5fe36b6bc1f340a71df91226542bbf296c15a939be9e617e7a94662bfdbc190bf9b69f44f4ad

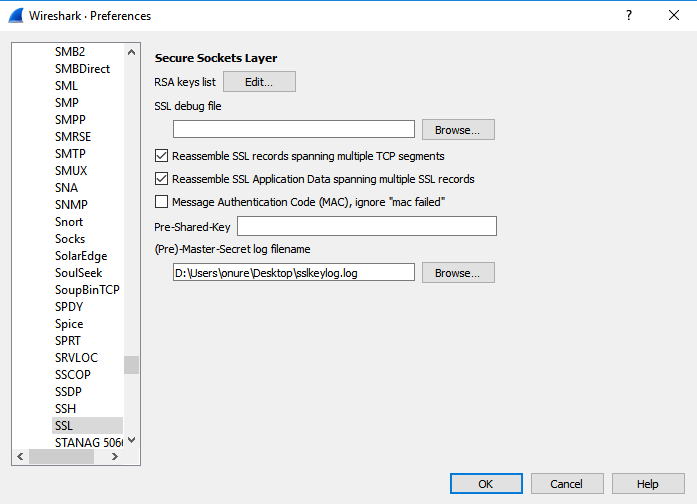

Artık bu dosyaya sahip olduğumuza göre bunu Wireshark’a ekleyebiliriz. Edit>Preferences’e tıklayıp sol menüden Protocols>SSL ‘i seçiyoruz. (Pre)-Master-Secret log filename kısmından indirdiğimiz dosyayı seçip kaydediyoruz. Artık SSL üzerinden geçen trafiği de okuyabiliriz.

798 Frame’de 99037582138585721057129547823.pkt isminde bir dosyaya istekte bulunulmuş. İsteği daha ayrıntılı görmek için üzerine sağ tıklayıp Follow>Http Stream derseniz giden Get isteğini görebilirsiniz. Sonuç 200 yani olumlu dönmüş ama herhangi bir dosya gelmemiş. Bende bu soruyu indirdiğim sunucudan aynı dosyayı indirmeye çalıştığımda dosya indi.

http://85.111.95.19/53ebbeb47594621b58376210b90269ad-network01/99037582138585721057129547823.pkt

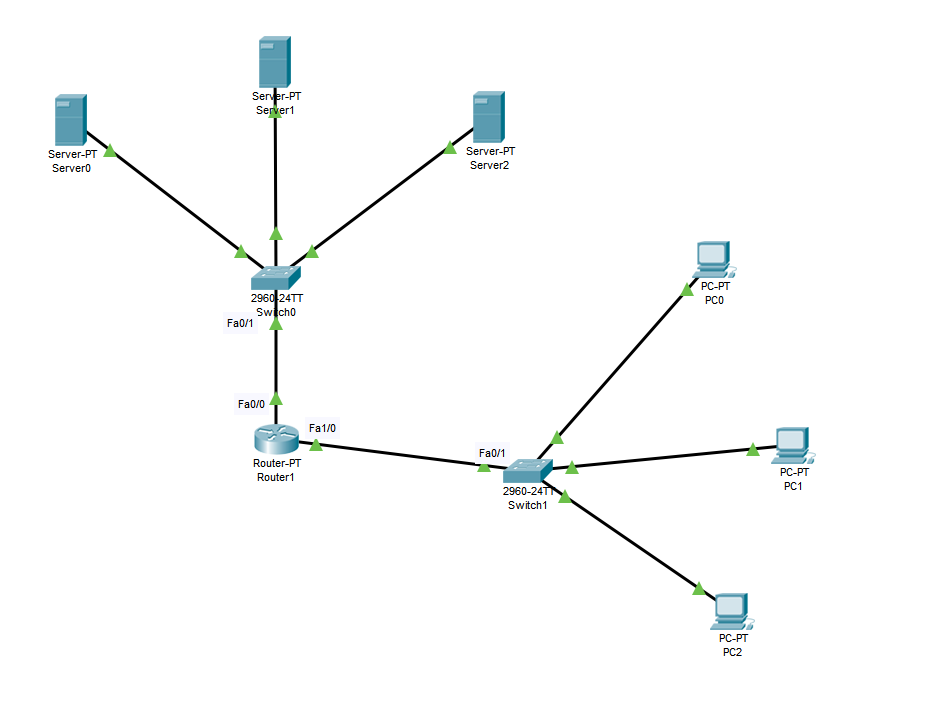

Ufak bir araştırma ile inen dosyanın Cisco’nun kendi cihazları için geliştirdiği bir network simulator olan Cisco Packet Tracer tarafından kullanıldığını görüyoruz. Hemen ilgili programı indirip dosyayı açtım.

Ortada bulunan router’a çift tıklayıp Config menüsüne geldiğimizde dışarıya aktarabileğimiz config dosyaları çıkıyor. Startup Config dosyasını dışarı aktarıyorum. Dışarı aktardığı config dosyasının 22. Satırında kullanıcı adı ve kullanıcının parolası tutuluyor.

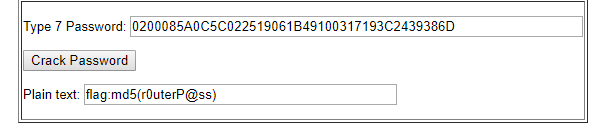

username usom password 7 0200085A0C5C022519061B49100317193C2439386D

Linkteki aracı kullanıyoruz.

Oburix’in Şifresi

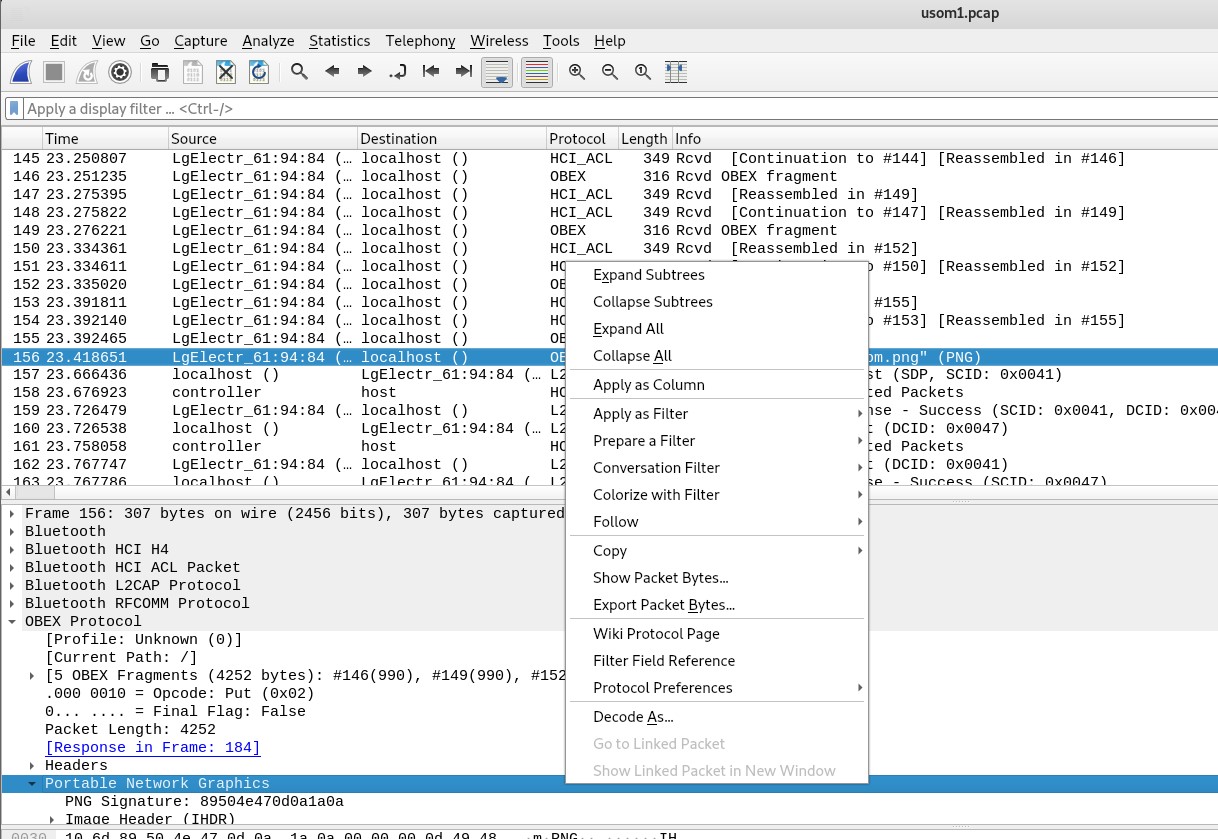

Sorudaki dosyayı indirip wireshark ile açıyoruz. 156. frame’de usom.png isminde bir resim geçtiği gözüküyor. İlgili frame’e OBEX Protocol>Portable Network Graphics’e sağ tıklıyoruz ve Show Packet Bytes’ a basıyoruz.

Ve flag karşımızda.

Reklam arası bitti film başlıyor

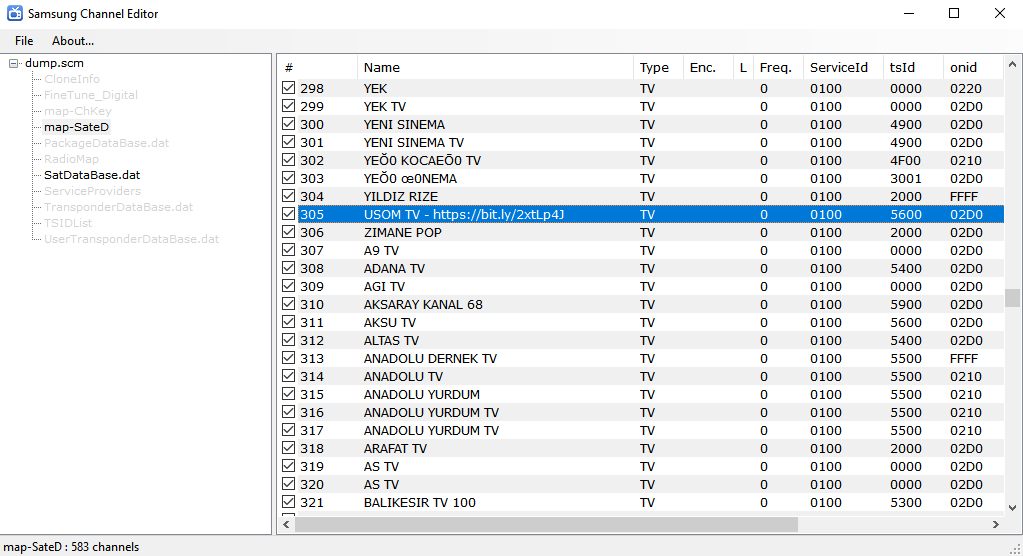

dump.scm dosyasının uzantısı olan scm hakkında araştırma yaptığımızda Samsung televizyonların kanal listesini tutan bir backup dosyası olduğunu görüyoruz. Dosyanın içeriğini görüntülemek için http://samschanneledit.sourceforge.net/ programını indirebilirsiniz. Map-SateD menüsünde kanallar arasında USOM TV ve bir link var.

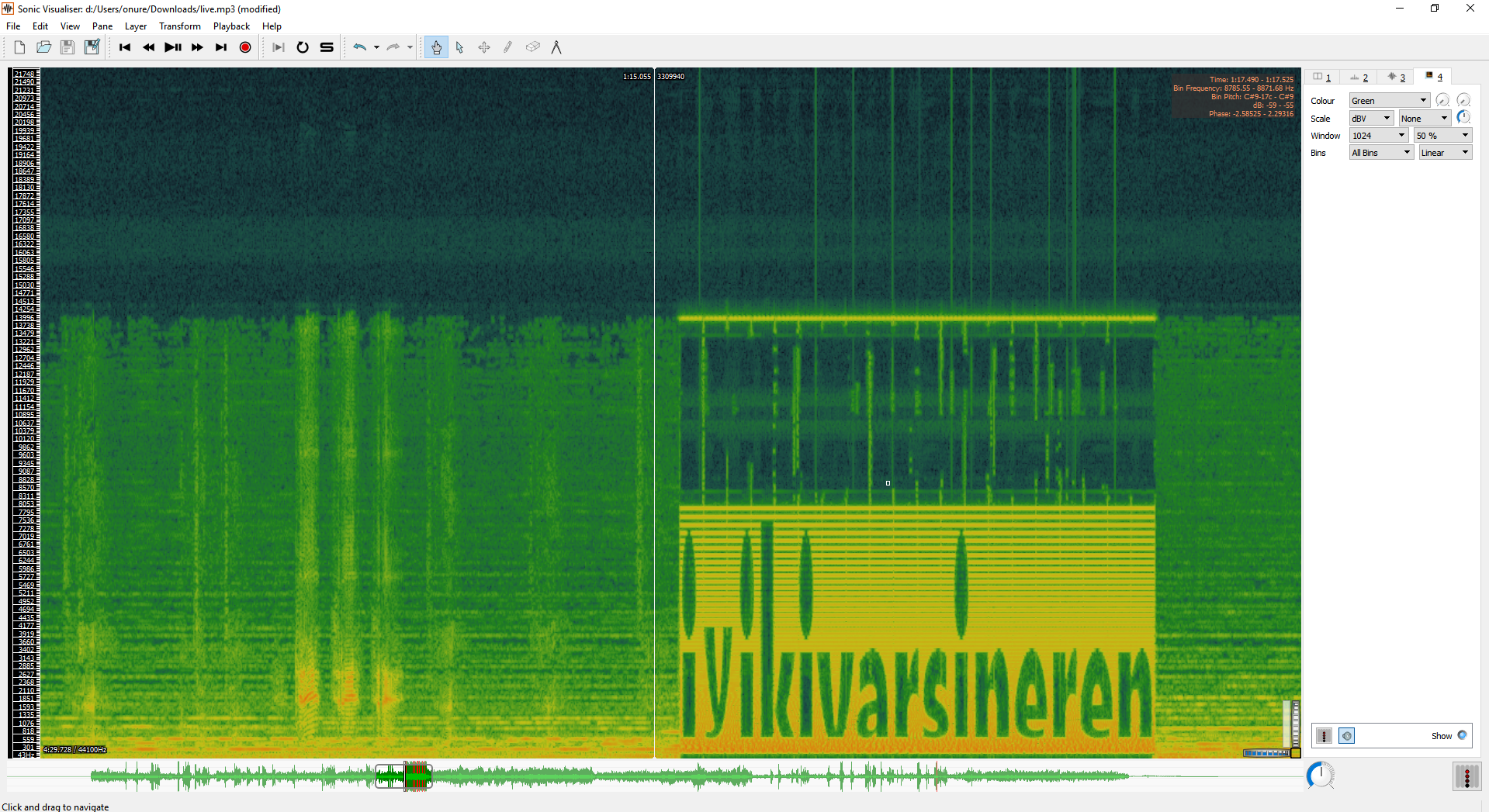

Hızlıca linke giriyoruz ve Interstellar filmini karşımızda buluyoruz. Kısa bir süreliğine soru çözmeye ara verip keyifle filmin sahnesini izlerken arkadan kötü bir cızırtı sesi geliyor. Hemen videoyu indirip mp3’e çevirdim ve Sonic Visualiser programı ile incelemeye başladım.

Layer>Add Spectrogram>All Channels seçeneğine tıkladım. Cızırtının geldiği saniyeye geldiğimde flag karşıma çıktı.

Bir bakan var, bir de aranan

Soruya girdiğimizde alttaki hash karşıma çıktı.

0827206450376af3dce61d788ddeba21f58dba35257fdb43c1872c096a36287f

Virustotal üzerinden hashi arattığımda alttaki yorumda bize bir mobil uygulama linki verilmiş.

https://www.virustotal.com/tr/file/0827206450376af3dce61d788ddeba21f58dba35257fdb43c1872c096a36287f/analysis/

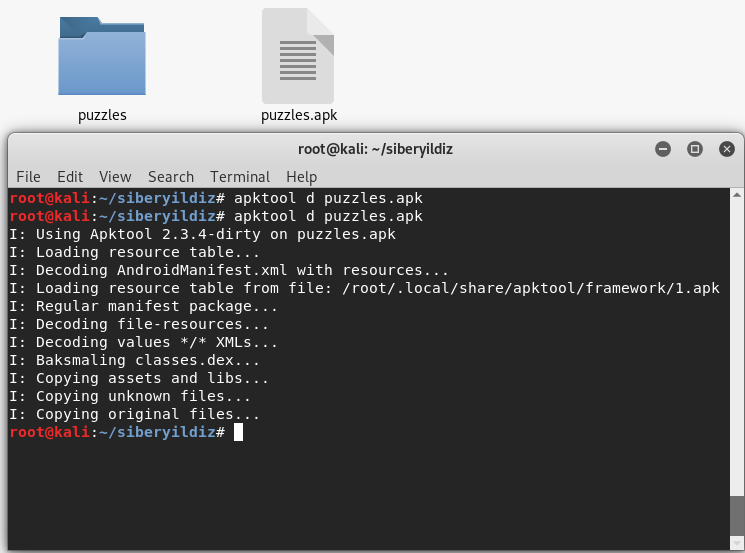

Apktool aracını kullanarak apk içindekileri çıkartıyorum. Res/drawable içinde 11 adet resim vardı.

binwalk *.jpg --dd '.*'

komutu ile tüm resimlerin içinde başka bir şey var mı diye bakıyorum. Birçok resimde birbirinin aynısı olan bir zip eklenmişti. Fakat ortakoy.jpg içerisinde diğerlerinden farklı şifrelenmiş bir zip dosyası vardı.

Ve dikkat çeken başka bir resim vardı.

Bu resme exiftool ile baktığımızda

Rights: =?ufh]5%T7R2mGvQU?<n

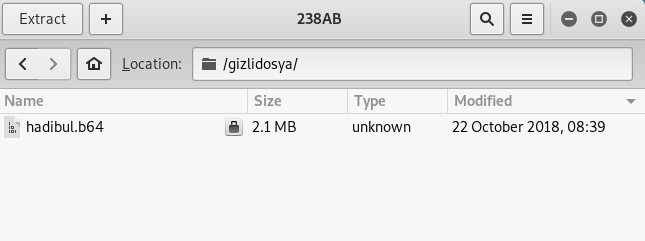

Bunu az önce bulduğumuz şifrelenmiş zip’e denediğimizde açılıyor ve içinde uzun bir base64 kodu çıkıyor.

cat hadibul.b64 | base64 --decode > hadibul

Komutunu kullanarak dosyanın içindeki base64’ü binary formatta hadibul isminde bir dosyaya yazıyoruz. Dosyaya “file hadibul” şeklinde bakıldığında zip olarak gösteriyor. İçeriğini kontrol ettiğimizde bunun bir APK olduğunu anlıyoruz. Apk’yı bir emülatöre kurup çalıştırdım.

Flag çıkan yazının md5 hashlenmiş haliydi.